-

GEBIET DER

ERFINDUNG

-

Die

vorliegende Erfindung bezieht sich auf eine Vorrichtung zum Betreiben

von komponentenbasierter Software, die zum Auswählen von Tasks bzw. Aufgaben

in der Lage ist. Insbesondere bezieht sie sich auf eine Aufgabenverwaltung

zum Handhaben einer Aufgabe während

einer Versicherungsanspruchsverarbeitung unter Nutzung eines Computersystems.

-

HINTERGRUND

DER ERFINDUNG

-

Computer

sind im Leben heutzutage eine Notwendigkeit geworden. Sie treten

weltweit in fast jedem Büro

und Haushalt auf. Eine repräsentative

Hardwareumgebung ist in einer 1 gemäß dem Stand

der Technik dargestellt, die einen typischen Hardwareaufbau einer

Workstation mit einer Zentraleinheit 110 wie beispielsweise

einem Mikroprozessor und einer Anzahl von über einen Systembus 112 gegenseitig

verbundenen anderen Einheiten veranschaulicht. Die in der 1 gezeigte

Workstation weist einen Schreib-Lese-Speicher mit wahlfreiem Zugriff

(RAM) 114, einen Nur-Lese-Speicher (ROM) 116,

einen E/A-Adapter 118 zum

Verbinden von Peripherievorrichtungen wie beispielsweise Plattenspeichereinheiten 120 mit

dem Bus 112, einen Benutzerschnittstellenadapter 122 zum

Verbinden einer Tastatur 124, einer Maus 126,

eines Lautsprechers 128, eines Mikrophons 132 und/oder

anderer Benutzerschnittstellenvorrichtungen wie beispielsweise eines

(nicht gezeigten) Berührungsbildschirms

mit dem Bus 112, einen Kommunikationsadapter 134 zum

Verbinden der Workstation mit einem Kommunikationsnetz (zum Beispiel

einem Datenverarbeitungsnetz) und einen Anzeigenadapter 136 zum

Verbinden des Bus 112 mit einer Anzeigevorrichtung 138 auf.

Die Workstation hat typischerweise darauf resident ein Betriebssystem

wie beispielsweise das Betriebssystem (OS) Microsoft Windows NT

oder Windows/95, das Betriebssystem IBM OS/2, das MAC OS oder das

Betriebssystem UNIX.

-

Eine

objektorientierte Programmierung (OOP) ist zunehmend zum Entwickeln

von komplexen Anwendungen verwendet worden. Während die OOP sich zu der Hauptströmung des

Softwareentwurfs und der Softwareentwicklung hin bewegt, erfordern

verschiedene Softwarelösungen

eine Anpassung, um die Vorteile der OOP auszunutzen. Es besteht

ein Bedarf daran, diese Prinzipien der OOP auf eine Mitteilungsübermittlungsschnittstelle

eines elektronischen Mitteilungsübermittlungssystems

derart anzuwenden, dass ein Satz von OOP-Klassen und -Objekten für die Mitteilungsübermittlungsschnittstelle

bereitgestellt werden kann.

-

Die

OOP ist ein Prozess des Entwickelns von Computersoftware unter Verwendung

von Objekten einschließlich

der Schritte des Analysierens des Problems, Entwerfens des Systems

und Aufbauens des Programms. Ein Objekt ist ein Softwarepaket, das

sowohl Daten als auch eine Sammlung von zugehörigen Strukturen und Prozeduren

enthält.

Da es sowohl Daten als auch eine Sammlung von Strukturen und Prozeduren enthält, kann

man es sich als eine autarke Komponente vorstellen, die keine anderen

zusätzlichen

Strukturen, Prozeduren oder Daten zum Durchführen ihrer spezifischen Aufgabe

benötigt.

Die OOP betrachtet daher ein Computerprogramm als eine Sammlung

von als Objekte bezeichneten, in hohem Maße autonomen Komponenten, von

denen jede für

eine spezifische Aufgabe verantwortlich ist. Dieses Konzept des

Packens von Daten, Strukturen und Prozeduren zusammen in eine Komponente

oder ein Modul wird als Einkapselung bezeichnet.

-

Im

Allgemeinen sind OOP-Komponenten wieder verwendbare Softwaremodule,

die eine Schnittstelle, die einem Objektmodell entspricht, bieten

und auf die während

der Laufzeit durch eine Komponentenintegrationsarchitektur zugegriffen

wird. Eine Komponentenintegrationsarchitektur ist ein Satz von Architekturmechanismen,

die es Softwaremodulen in verschiedenen Prozessräumen ermöglichen, Fähigkeiten oder Funktionen jedes

anderen zu nutzen. Dies wird im Allgemeinen getan, indem ein gemeinsames

Komponentenobjektmodell angenommen wird, auf dem die Architektur

aufzubauen ist. Es ist lohnend, an diesem Punkt zwischen einem Objekt

und einer Klasse von Objekten zu unterscheiden. Ein Objekt ist ein

einzelnes Beispiel für

die Klasse von Objekten, die häufig

einfach als eine Klasse bezeichnet wird. Eine Klasse von Objekten

kann als ein Plan, aus dem viele Objekte erzeugt werden können, betrachtet

werden.

-

Die

OOP ermöglicht

es dem Programmierer, ein Objekt zu erzeugen, das ein Teil eines

anderen Objekts ist. Zum Beispiel soll ein einen Kolbenmotor darstellendes

Objekt eine Zusammensetzungsbeziehung mit dem einen Kolben darstellenden

Objekt haben. In der Realität

umfasst ein Kolbenmotor einen Kolben, Ventile und viele andere Komponenten;

die Tatsache, dass ein Kolben ein Element eines Kolbenmotors ist,

kann in der OOP durch zwei Objekte logisch und semantisch dargestellt

werden.

-

Die

OOP ermöglicht

auch eine Erzeugung eines Objekts, das "von" einem

anderen Objekt "abhängt". Wenn zwei Objekte

vorhanden sind, wobei eines einen Kolbenmotor darstellt und das

andere einen Kolbenmotor, bei dem der Kolben aus Keramik ist, darstellt,

dann ist die Beziehung zwischen den zwei Objekten nicht die der

Zusammensetzung. Ein Keramikkolbenmotor bildet keinen Kolbenmotor.

Vielmehr ist er lediglich eine Art von Kolbenmotor, die eine Beschränkung mehr

als der Kolbenmotor hat; sein Kolben ist aus Keramik. In diesem

Fall wird das den Keramikkolbenmotor darstellende Objekt als ein

abgeleitetes Objekt bezeichnet, und es erbt alle die Aspekte des

den Kolbenmotor darstellenden Objekts und fügt eine weitere Beschränkung oder ein

weiteres Detail zu ihm hinzu. Das den Keramikkolbenmotor darstellende

Objekt "hängt von" dem den Kolbenmotor

darstellenden Objekt "ab". Die Beziehung zwischen

diesen Objekten wird als Vererbung bezeichnet.

-

Wenn

das Objekt oder die Klasse, das oder die den Keramikkolbenmotor

darstellt, alle die Aspekte der den Kolbenmotor darstellenden Objekte

erbt, erbt es die in der Kolbenmotorklasse definierten thermischen Kennwerte

eines Standardkolbens. Das Keramikkolbenmotorobjekt überschreibt

diese jedoch mit keramikspezifischen thermischen Kennwerten, die

typischerweise von den mit einem Metallkolben verbundenen thermischen

Kennwerten verschieden sind. Es springt über das Original und verwendet

sich auf Keramikkolben beziehende neue Funktionen. Verschiedene

Arten von Kolbenmotoren haben verschiedene Kennwerte, aber sie können die

gleichen mit ihnen verbundenen zugrunde liegenden Funktionen haben (zum

Beispiel wie viele Kolben in dem Motor, Zündsequenzen, Schmierung usw.).

Zum Zugreifen auf jede von diesen Funktionen in einem beliebigen

Kolbenmotorobjekt würde

ein Programmierer die gleichen Funktionen mit den gleichen Namen

benennen, aber jeder Typ von Kolbenmotor kann verschiedene/übergehende

Realisierungen von Funktionen hinter dem gleichen Namen haben. Diese

Fähigkeit

zum Verstecken von verschiedenen Realisierungen einer Funktion hinter

dem gleichen Namen wird als Polymorphismus bezeichnet, und sie vereinfacht

eine Kommunikation zwischen Objekten sehr.

-

Mit

den Konzepten der Zusammensetzungsbeziehung, der Einkapselung, der

Vererbung und des Polymorphismus kann ein Objekt so ziemlich alles

in der realen Welt darstellen. Faktisch ist die logische Wahrnehmung

der Realität

die einzige Grenze bei einem Bestimmen der Arten von Dingen, die

bei objektorientierter Software Objekte werden können. Einige typische Kategorien

stellen sich dar wie folgt:

- • Objekte

können

physische Objekte wie beispielsweise Automobile in einer Verkehrsflusssimulation,

elektrische Komponenten in einem Schaltungsentwurfsprogramm, Länder in

einem Volkswirtschaftsmodell oder Flugzeuge in einem Luftverkehrssteuerungssystem

darstellen.

- • Objekte

können

Elemente der Computer-Benutzer-Umgebung

wie beispielsweise Fenster, Menüs

oder graphische Objekte darstellen.

- • Ein

Objekt kann ein Inventar wie beispielsweise eine Personaldatei oder

eine Tabelle der Breiten und Längen

von Städten

darstellen.

- • Ein

Objekt kann benutzerdefinierte Datentypen wie beispielsweise Zeit,

Winkel und komplexe Zahlen oder Punkte auf der Ebene darstellen.

-

Mit

dieser enormen Fähigkeit

eines Objekts zum Darstellen so ziemlich jeder logisch trennbaren

Dinge ermöglicht

es die OOP dem Softwareentwickler, ein Computerprogramm zu entwerfen

und realisieren, das ein Modell von einigen Aspekten der Realität ist, ob

die Realität

eine physische Einheit, ein Prozess, ein System oder eine Zusammensetzung

von Dingen ist. Da das Objekt alles darstellen kann, kann der Softwareentwickler ein

Objekt erzeugen, das in der Zukunft in einem größeren Softwareprojekt als eine

Komponente verwendet werden kann.

-

Wenn

90% eines neuen OOP-Softwareprogramms aus geprüften, vorhandenen Komponenten

bestehen, die aus vorher vorhandenen wieder verwendbaren Objekten

ausgebildet werden, dann müssen

nur die übrig

bleibenden 10% des neuen Softwareprojekts von Grund auf geschrieben

und getestet werden. Da 90% bereits aus einem Inventar von eingehend

getesteten wieder verwendbaren Objekten kamen, beträgt der potentielle

Bereich, in dem ein Fehler seinen Ursprung haben könnte, 10%

des Programms. Folglich ermöglicht es

die OOP Softwareentwicklern, Objekte aus anderen, vorher aufgebauten

Objekten aufzubauen.

-

Dieser

Prozess ähnelt

komplexen Maschinen, die aus Baugruppen und Unterbaugruppen aufgebaut werden,

eng. OOP-Technologie bildet daher eine Softwaretechnik dahingehend,

dass Software aus vorhandenen Komponenten, die als Objekte für den Entwickler

verfügbar

sind, aufgebaut wird, mehr wie eine Hardwaretechnik aus. All dies

läuft auf

eine verbesserte Qualität

der Software sowie eine erhöhte

Geschwindigkeit ihrer Entwicklung hinaus.

-

Die

WO 91/08453 A beschreibt ein Computersystem für eine Programmcodeentwicklungsumgebung. Das

System empfängt

eine in einem Datenarchiv bzw. einer Datenablage gespeicherte höhere Regelsprachenprogrammiersprache

zusammen mit in einer zentralen Ablage gespeicherten Modellierungsdaten.

Das System gibt die gespeicherten Daten und die gespeicherte Regelsprache

in eine Systemerzeugungseinheit zum Erzeugen eines natürlichen

Programmquellcodes in einer durch verschiedene Hardwareeinheiten

unterstützten

Sprache ein und assembliert und kompiliert daraufhin den Code. Das

System weist Entwicklungswerkbankmodule auf, um es dem Programmierer

zu ermöglichen,

eine Einheit und Beziehungen zu bestimmen sowie Regeln, Komponenten,

Ansichten, gespeicherte und Fensterfelder einzugeben, die in einer

Datenablage gespeichert sind und in das endgültige ausführbare Programm integriert

werden.

-

POTEL

M: "MVP: Model-View-Presenter – The Taligent

Programming Model for C++ and Java" Taligent Inc. 1996 beschreibt ein offenes

Klassenprogrammiermodell für

objektorientierte Rahmen, das eine Programmierung in zwei grundlegenden

Konzepten begrifflich erfasst: Datenverwaltung und Benutzerschnittstelle. Die

Datenverwaltung schließt

ein Modellieren von Datenübersichten,

ein Auswählen

von Datenuntermengen und ein Identifizieren von Operationen, die

bei den Daten durchgeführt

werden können,

ein. Die Benutzerschnittstelle schließt ein Betrachten der Daten,

benutzereingeleitete Aktionen, die auf die Daten einwirken, und ein

Darstellen der auf die Daten abgebildeten Interaktionen ein. Es

wird ferner beschrieben, wie diese Aktionen bei der Datenverwaltung

und der Benutzerschnittstelle abhängig von der in Client-Server-Umgebungen

bestimmten Aufteilung verschieden liegen können.

-

ZUSAMMENFASSUNG DER ERFINDUNG

-

Ein

Ziel der vorliegenden Erfindung besteht darin, eine Vorrichtung

zum Betreiben von komponentenbasierter Software, die zum Auswählen von

Aufgaben in der Lage ist, bereitzustellen, was einen aufwendigen, zeitraubenden

Prozess, bevor ein Code geschrieben wird, vermeidet.

-

Gemäß der Erfindung

wird dieses Ziel durch eine Vorrichtung mit den Merkmalen des Patentanspruchs

1 erreicht.

-

Vorteilhafte

weitere Entwicklungen sind in den abhängigen Patenansprüchen definiert.

-

Gemäß der Erfindung

weist die Vorrichtung ein Computerprogramm zum Betreiben von komponentenbasierter

Software, die zum Handhaben von versicherungsbezogenen Aufgaben

in der Lage ist, auf. Das Programm weist eine Datenkomponente, die

Daten unter Nutzung einer Vielzahl von Funktionen speichert, wiedergewinnt

und manipuliert, auf. Ferner ist eine Clientkomponente, die einen

Clientkomponentenadapter, der Daten zu/von der Datenkomponente sendet

und empfängt,

aufweist, bereitgestellt. Die Clientkomponente weist auch ein Geschäftsobjekt,

das als ein Daten-Cache dient und eine Logik zum Manipulieren der

Daten aufweist, auf. Es ist auch eine Benutzerschnittstellensteuerungseinrichtung

bzw. Benutzerschnittstellensteuerungseinheit enthalten, die dazu

eingerichtet ist, durch einen Benutzer erzeugte Ereignisse unter

Nutzung des Geschäftsobjekts

zum Speichern von Daten im Cache und des Clientkomponentenadapters

zum letztendlichen Persistentmachen von Daten in einer Datenablage

zu handhaben. In Verwendung ermöglicht

es die Clientkomponente einem Benutzer, Aufgaben zu definieren,

die bei ihrem Abschluss ein versicherungsbezogenes Ziel erreichen.

Darüber

hinaus ist der Benutzer dazu in der Lage, Regeln einzugeben, die

vorschreiben, welche Aufgaben basierend auf einem Satz von vorbestimmten

Ereignissen ausgewählt

werden sollten. Daraufhin werden Ereignisse aus einer beliebigen

Quelle wie beispielsweise einer gemeinsamen Ereigniswarteschlange

empfangen. Schließlich

werden basierend auf den empfangenen Ereignissen Aufgaben ausgewählt und

ausgegeben.

-

BESCHREIBUNG DER ZEICHNUNGEN

-

Die

vorhergehenden Ziele sowie Ausgestaltungen und Vorteile werden anhand

der folgenden ausführlichen

Beschreibung eines bevorzugten Ausführungsbeispiels der Erfindung

unter Bezugnahme auf die Zeichnungen besser verstanden, in denen:

-

1 gemäß dem Stand

der Technik ein schematisches Diagramm der vorliegenden Erfindung

zeigt; und

-

2A ein Blockschaltbild eines Ausführungsbeispiels

der vorliegenden Erfindung zeigt.

-

2B ein Flussdiagramm zeigt, das darstellt, wie

Komponenten gemäß einem

Ausführungsbeispiel der

vorliegenden Erfindung allgemein arbeiten.

-

2C ein Flussdiagramm zeigt, das darstellt, wie

die UI-Steuerungseinrichtung bzw. UI-Steuerungseinheit gemäß einem

Ausführungsbeispiel

der vorliegenden Erfindung arbeitet.

-

2D ein Flussdiagramm zeigt, das die Interaktionen

zwischen dem CCA, der CCI und der Serverkomponente gemäß einem

Ausführungsbeispiel

der vorliegenden Erfindung darstellt.

-

3 den

Lebenszyklus einer typischen Benutzerschnittstelle und die Standardverfahren,

die zu dem Fensterverarbeitungsrahmen gehören, zeigt.

-

4 eine

Veranschaulichung zeigt, die darstellt, wie verschiedene Sprachen

neu gestrichen (repainted) und neu kompiliert werden.

-

5 ein

Blockschaltbild eines Architekturobjekts zeigt.

-

6 eine

Veranschaulichung zeigt, die das physische Layout von CodierungDecodierung-Tabellen bzw.

CodeDecode-Tabellen

gemäß einem

Ausführungsbeispiel

der vorliegenden Erfindung darstellt.

-

7 ein

Logikdiagramm gemäß einem

Ausführungsbeispiel

der vorliegenden Erfindung zeigt.

-

8 ein

Blockschaltbild des Sicherheitsrahmens und seiner Komponenten zeigt.

-

9 eine

Veranschaulichung zeigt, die die Beziehungen zwischen dem Sicherheitselement

und anderen Elementen darstellt.

-

10 eine Veranschaulichung der Verhandlungskomponente

eines Ausführungsbeispiels

der vorliegenden Erfindung zeigt;

-

11 ein Flussdiagramm der durch die Organisationskomponente

eines Ausführungsbeispiels

der vorliegenden Erfindung ausgeführten Operationen zeigt;

-

12 eine Veranschaulichung der Teilnehmerkomponente

eines Ausführungsbeispiels

der vorliegenden Erfindung zeigt;

-

13 ein Flussdiagramm der durch die Aufgabenassistentenkomponente

eines Ausführungsbeispiels

der vorliegenden Erfindung ausgeführten Operationen zeigt;

-

14 eine Veranschaulichung der Ereignisverarbeitungseinheit

zusammen mit anderen Komponenten des Systems gemäß einem Ausführungsbeispiel

der vorliegenden Erfindung zeigt; und

-

15 eine Veranschaulichung der Aufgabeneinheit

gemäß einem

Ausführungsbeispiel

der vorliegenden Erfindung zeigt.

-

OFFENBARUNG

DER ERFINDUNG

-

Programmiersprachen

beginnen, die OOP-Prinzipien wie beispielsweise Verkapselung, Vererbung, Polymorphismus

und Zusammensetzungsbeziehung voll zu unterstützen. Mit dem Erscheinen der

Sprache C++ haben viele kommerzielle Softwareentwickler die OOP

angenommen. C++ ist eine OOP-Sprache,

die einen schnellen, maschinell ausführbaren Code bietet. Überdies

ist C++ für

Projekte sowohl der kommerziellen Anwendung als auch der Systemprogrammierung

geeignet. Einstweilen scheint C++ unter vielen OOP-Programmierern die

populärste

Wahl zu sein, aber es ist eine Unmenge von anderen OOP-Sprachen

wie beispielsweise Smalltalk, Common Lisp Object System (CLOS) und

Eiffel vorhanden. Zusätzlich

werden herkömmlicheren

populären

Computerprogrammiersprachen wie beispielsweise Pascal OOP-Fähigkeiten

hinzugefügt.

-

Die

Vorteile von Objektklassen können

zusammengefasst werden wie folgt:

- • Objekte

und ihre entsprechenden Klassen zerlegen komplexe Programmierprobleme

in viele kleinere, einfachere Probleme.

- • Eine

Einkapselung erzwingt durch die Organisation von Daten in kleine,

unabhängige

Objekte, die miteinander kommunizieren können, eine Datenabstraktion.

Die Einkapselung schützt

die Daten in einem Objekt vor einer zufälligen Beschädigung,

aber ermöglicht

es anderen Objekten, durch ein Aufrufen der Mitgliedsfunktionen

und -strukturen des Objekts mit den Daten zu interagieren.

- • Eine

Unterklassifizierung (Subclassing) und eine Vererbung ermöglichen

es, Objekte durch ein Ableiten von neuen Arten von Objekten aus

den in dem System verfügbaren

Standardklassen zu erweitern und modifizieren. Somit werden neue

Fähigkeiten

erzeugt, ohne dass ganz von vorne angefangen werden muss.

- • Ein

Polymorphismus und eine Mehrfachvererbung ermöglichen es verschiedenen Programmierern,

charakteristische Merkmale von vielen verschiedenen Klassen zu mischen

und anzupassen und spezialisierte Objekte, die immer noch auf voraussagbare

Weisen mit zugehörigen

Objekten arbeiten können,

zu erzeugen.

- • Klassenhierarchien

und Eindämmungshierarchien

stellen einen flexiblen Mechanismus zum Modellieren von Objekten

der realen Welt und der Beziehung zwischen ihnen bereit.

- • Bibliotheken

von wieder verwendbaren Klassen sind in vielen Situationen verwendbar,

aber sie haben auch einige Beschränkungen. Zum Beispiel:

- • Komplexität. In einem

komplexen System können

die Klassenhierarchien für

zugehörige

Klassen äußerst verwirrend

werden, mit vielen dutzenden oder sogar hunderten von Klassen.

- • Ablauf

der Steuerung. Ein mit der Hilfe von Klassenbibliotheken geschriebenes

Programm ist immer noch für

den Ablauf der Steuerung verantwortlich (das heißt es muss die Interaktionen

zwischen allen den aus einer speziellen Bibliothek erzeugten Objekten

steuern). Der Programmierer muss entscheiden, welche Funktionen

für welche

Arten von Objekten zu welchen Zeiten aufzurufen sind.

- • Verdoppelung

der Anstrengung. Obwohl Klassenbibliotheken es Programmierern ermöglichen,

viele kleine Stücke

von Code zu verwenden und wieder zu verwenden, setzt jeder Programmierer

die Stücke

auf eine verschiedene Weise zusammen. Zwei verschiedene Programmierer

können

abhängig

von hunderten von kleinen Entscheidungen, die jeder Programmierer

nebenbei trifft, den gleichen Satz von Klassenbibliotheken zum Schreiben

von zwei Programmen verwenden, die genau dasselbe tun, aber deren

interne Struktur (das heißt

deren Entwurf) ziemlich verschieden sein kann. Unvermeidlich enden ähnliche

Stücke von

Code damit, dass sie ähnliche Dinge

auf leicht verschiedene Weisen tun und nicht so gut zusammenarbeiten

wie sie sollten.

-

Klassenbibliotheken

sind sehr flexibel. Während

Programme komplexer werden, sind mehr Programmierer gezwungen, grundlegende

Lösungen

für grundlegende

Probleme immer wieder neu zu erfinden. Eine relativ neue Erweiterung

des Klassenbibliothekskonzepts besteht darin, einen Rahmen von Klassenbibliotheken

zu haben. Dieser Rahmen ist komplexer und besteht aus bedeutsamen

Sammlungen von zusammenarbeitenden Klassen, die sowohl die kleinen

Muster als auch große

Mechanismen, die die gemeinsamen Anforderungen und den gemeinsamen

Entwurf in einem spezifischen Anwendungsbereich realisieren, erfassen.

Sie wurden zuerst aus den an einem Anzeigen von Menüs, Fenstern,

Dialogfeldern und anderen Standardbenutzerschnittstellenelementen

für Personal

Computer beteiligten Arbeiten für

Programmierer von freien Anwendungen entwickelt.

-

Rahmen

repräsentieren

auch eine Änderung

der Weise, in der Programmierer über

die Interaktion zwischen dem Code, den sie schreiben, und durch

andere geschriebenem Code nachdenken. In den frühen Tagen der prozeduralen

Programmierung rief der Programmierer durch das Betriebssystem bereitgestellte

Bibliotheken auf, um bestimmte Aufgaben durchzuführen, aber grundsätzlich lief

das Programm die Seite herunter vom Anfang bis zum Ende ab, und

der Programmierer war einzig und allein für den Ablauf der Steuerung

verantwortlich. Dies war für

ein Ausdrucken von Gehaltsschecks, ein Berechnen einer mathematischen

Tabelle oder ein Lösen

anderer Probleme mit einem Programm, das auf genau eine Weise ablief,

passend.

-

Die

Entwicklung von graphischen Benutzerschnittstellen begann diesen

prozeduralen Programmierungsaufbau umzukrempeln. Diese Schnittstellen

ermöglichen

es dem Benutzer eher als eine Programmlogik, das Programm anzusteuern

und zu entscheiden, wann gewisse Aktionen durchgeführt werden

sollten. Heutzutage erreicht die meiste Software für Personal

Computer dies mittels einer Ereignisschleife, die die Maus, die

Tastatur und andere Quellen von externen Ereignissen überwacht

und die passenden Teile des Codes des Programmierers gemäß Aktionen,

die der Benutzer durchführt,

aufruft. Der Programmierer bestimmt nicht mehr die Reihenfolge,

in der Ereignisse auftreten. Stattdessen wird ein Programm in getrennte

Stücke

aufgeteilt, die zu nicht voraussagbaren Zeiten und in einer nicht

voraussagbaren Reihenfolge aufgerufen werden. Indem die Steuerung

auf diese Weise an Benutzer abgetreten wird, erzeugt der Entwickler

ein Programm, das viel leichter zu verwenden ist. Dennoch rufen

einzelne Stücke

des durch den Entwickler geschriebenen Programms immer noch durch

das Betriebssystem bereitgestellte Bibliotheken auf, um gewisse

Aufgaben zu erfüllen,

und der Programmierer muss immer noch den Ablauf der Steuerung in

jedem Stück,

nachdem es durch die Ereignisschleife aufgerufen ist, bestimmen.

Anwendungscode "sitzt" immer noch "oben auf" dem System.

-

Selbst

Ereignisschleifenprogramme verlangen von Programmierern, viel Code

zu schreiben, bei dem es nicht nötig

sein sollte, ihn für

jede Anwendung getrennt zu schreiben. Das Konzept eines Anwendungsrahmens

bringt das Ereignisschleifenkonzept weiter. Statt sich mit allen

den praktischen Grundlagen des Aufbauens von grundlegenden Menüs, Fenstern

und Dialogfeldern zu befassen und daraufhin diese Dinge alle zum Zusammenarbeiten

zu veranlassen fangen Anwendungsrahmen verwendende Programmierer

hier mit arbeitendem Anwendungscode und grundlegenden Benutzerschnittstellenelementen

an. Anschließend

bauen sie von dort aus auf, indem sie einige der generischen Fähigkeiten

des Rahmens durch die spezifischen Fähigkeiten der beabsichtigten

Anwendung ersetzen.

-

Anwendungsrahmen

verringern die gesamte Menge von Code, die ein Programmierer von

Grund auf schreiben muss. Da jedoch der Rahmen wirklich eine generische

Anwendung ist, die Fenster anzeigt, ein Kopieren und Einfügen unterstützt usw.,

kann der Programmierer auch die Steuerung in einem größeren Maße abgeben

als es Ereignisschleifenprogramme erlauben. Der Rahmencode kümmert sich

um beinahe die ganze Ereignishandhabung und den ganzen Ablauf der

Steuerung, und der Code des Programmierers wird nur aufgerufen,

wenn der Rahmen ihn benötigt

(zum Beispiel zum Erzeugen oder Manipulieren einer proprietären Datenstruktur).

-

Ein

ein Rahmenprogramm schreibender Programmierer gibt nicht nur die

Steuerung an den Benutzer ab (wie es auch für Ereignisschleifenprogramme

zutrifft), sondern gibt auch den detaillierten Ablauf der Steuerung

in dem Programm an den Rahmen ab. Dieser Ansatz ermöglicht die

Erzeugung von komplexeren Systemen, die im Gegensatz zu isolierten

Programmen, die maßgeschneiderten

Code haben und für ähnliche

Probleme immer wieder erzeugt werden, auf interessante Weisen zusammenarbeiten.

-

Somit

ist wie vorstehend erläutert

ein Rahmen grundsätzlich

eine Sammlung von zusammenarbeitenden Klassen, die eine wieder verwendbare

Entwurfslösung

für einen

gegebenen Problembereich bilden. Er weist typischerweise Objekte

auf, die ein vorgegebenes Verhalten bereitstellen (zum Beispiel

für Menüs und Fenster),

und Programmierer verwenden ihn, indem sie einiges von dem vorgegebenen

Verhalten vererben und ein anderes Verhalten übergehen, so dass der Rahmen

Anwendungscode zu den passenden Zeiten aufruft.

-

Es

sind drei Hauptunterschiede zwischen Rahmen und Klassenbibliotheken

vorhanden:

- • Verhalten

gegen Protokoll. Klassenbibliotheken sind im Wesentlichen Sammlungen

von Verhalten, die du aufrufen kannst, wenn du die einzelnen Verhalten

in deinem Programm möchtest.

Ein Rahmen stellt demgegenüber

nicht nur ein Verhalten, sondern auch das Protokoll oder den Satz

von Regeln, die die Weisen, auf die Verhalten kombiniert werden

können,

leiten einschließlich

Regeln dafür,

was ein Programmierer bereitstellen soll, gegen das, was der Rahmen

bereitstellt, bereit.

- • Aufruf

gegen Übergehen.

Mit einer Klassenbibliothek instanziiert der Programmierer Objekte

und ruft ihre Mitgliedsfunktionen auf. Es ist möglich, Objekte mit einem Rahmen

auf die gleiche Weise zu instanziieren und aufzurufen (das heißt den Rahmen

als eine Klassenbibliothek zu behandeln), aber um den wieder verwendbaren

Entwurf eines Rahmens voll auszunutzen, schreibt ein Programmierer

typischerweise Code, der übergeht

und durch den Rahmen aufgerufen wird. Der Rahmen verwaltet den Ablauf

der Steuerung zwischen seinen Objekten. Ein Schreiben eines Programms

umfasst eher ein Aufteilen von Verantwortlichkeiten unter den verschiedenen

Stücken

von Software, die durch den Rahmen aufgerufen werden, als ein Bestimmen,

wie die verschiedenen Stücke

zusammenarbeiten sollten.

- • Realisierung

gegen Entwurf. Mit Klassenbibliotheken verwenden Programmierer nur

Realisierungen wieder, wohingegen sie mit Rahmen einen Entwurf wieder

verwenden. Ein Rahmen verkörpert

die Weise, auf die eine Familie von zusammengehörigen Programmen oder Stücken von

Software arbeitet. Er stellt eine generische Entwurfslösung dar,

die an eine Vielfalt von spezifischen Problemen in einem gegebenen

Bereich angepasst werden kann. Ein einzelner Rahmen kann zum Beispiel

die Weise verkörpern,

auf die eine Benutzerschnittstelle arbeitet, wenn auch zwei mit

dem gleichen Rahmen erzeugte verschiedene Benutzerschnittstellen

ziemlich verschiedene Schnittstellenprobleme lösen können.

-

Somit

können

durch die Entwicklung von Rahmen für Lösungen für verschiedene Probleme und

Programmieraufgaben bedeutsame Verringerungen der Entwurfs- und

Entwicklungsanstrengung für

Software erreicht werden. Ein bevorzugtes Ausführungsbeispiel der Erfindung

nutzt Hypertext Markup Language (HTML) zum Realisieren von Dokumenten

auf dem Internet zusammen mit einem universellen sicheren Kommunikationsprotokoll

für ein

Transportmedium zwischen dem Client und der Newco. HTTP oder andere

Protokolle können

ohne ein übermäßiges Experimentieren

leicht an die Stelle von HTML gesetzt werden. Informationen über diese

Produkte sind in T. Berners-Lee, D. Connoly, "RFC 1866: Hypertext Markup Language – 2.0" (Nov. 1995); und

R. Fielding, H. Frystyk, T. Berners-Lee, J. Gettys und J. C. Mogul, "Hypertext Transfer

Protocol – HTTP/1.1: HTTP

Working Group Internet Draft" (2.

Mai 1996) verfügbar.

HTML ist ein einfaches Datenformat, das zum Erzeugen von Hypertext- Dokumenten, die von

einer Plattform zu einer anderen portierbar sind, verwendet wird.

HTML-Dokumente sind SGML-Dokumente mit einer generischen Semantik,

die für

ein Darstellen von Informationen aus einem breiten Spektrum von

Bereichen passend sind. HTML ist durch die globale Informationsinitiative

des World-Wide Web seit 1990 in Verwendung gewesen. HTML ist eine

Anwendung des ISO-Standards 8879; 1986 Information Processing Text

and Office Systems; Standard Generalized Markup Language (SGML).

-

Bis

heute sind Web-Entwicklungswerkzeuge in ihrer Fähigkeit zum Erzeugen von dynamischen Web-Anwendungen

die sich von einem Client zu einem Server erstrecken und mit vorhandenen

Rechenbetriebsmitteln zusammenarbeiten, begrenzt gewesen. Bis vor

kurzem ist HTML die bei der Entwicklung von Web-basierten Lösungen verwendete

dominierende Technologie gewesen. HTML hat sich jedoch in den folgenden

Bereichen als unzulänglich

erwiesen:

- • Schlechte

Leistung;

- • Beschränkte Benutzerschnittstellenfähigkeiten;

- • Kann

nur statische Web-Seiten produzieren;

- • Fehlen

von Interoperabilität

mit vorhandenen Anwendungen und Daten; und

- • Unfähigkeit

zum Skalieren.

-

Die

Sprache Java von Sun Microsystem löst viele der Probleme auf der

Clientseite durch ein:

- • Verbessern der Leistung auf

der Clientseite;

- • Ermöglichen

der Erzeugung von dynamischen Echtzeit-Web-Anwendungen; und

- • Bereitstellen

der Fähigkeit

zum Erzeugen einer breiten Vielfalt von Benutzerschnittstellenkomponenten.

-

Mit

Java können

Entwickler robuste Benutzerschnittstellen-Komponenten (UI-Komponenten)

erzeugen. Angepasste "Widgets" (zum Beispiel Echtzeitaktienlaufschriften,

animierte Icons bzw. Symbole usw.) können erzeugt werden, und die

Leistung auf der Clientseite wird verbessert. Anders als HTML unterstützt Java den

Gedanken der Validierung auf der Clientseite und des Abladens einer

passenden Verarbeitung auf den Client für eine verbesserte Leistung.

Dynamische Echtzeit-Web-Seiten

können

erzeugt werden. Unter Verwendung der vorstehend angeführten angepassten

UI-Komponenten können

auch dynamische Web-Seiten erzeugt werden.

-

Die

Sprache Java von Sun hat sich als eine durch die Industrie anerkannte

Sprache zum "Programmieren

des Internets" herausgestellt.

Sun definiert Java als: "eine

einfache, objektorientierte, verteilte, interpretierte, robuste,

sichere, architekturneutrale, portierbare, leistungsstarke, multithreading-fähige, dynamische,

schlagwortverträgliche,

universelle Programmiersprache. Java unterstützt eine Programmierung für das Internet

in der Form von plattformunabhängigen

Java-Applets." Java-Applets sind kleine,

spezialisierte Anwendungen, die der Java-Anwendungsprogrammierschnittstelle

(Java-API) von Sun entsprechen, die es Entwicklern ermöglicht, "interaktiven Inhalt" zu Web-Dokumenten

hinzuzufügen

(zum Beispiel einfache Animationen, Seitenverziehrungen, einfache

Spiele usw.). Applets laufen in einem Java-kompatiblen Browser (zum Beispiel Netscape

Navigator) ab, indem Code von dem Server zu dem Client kopiert wird.

Von einem Sprachstandpunkt aus basiert der Kernmerkmalssatz von

Java auf C++. Die Java-Literatur von Sun gibt an, dass Java grundsätzlich "C++ mit Erweiterungen

von objektivem C für

eine dynamischere Verfahrenslösung" ist.

-

Eine

andere Technologie, die eine ähnliche

Funktion wie JAVA bereitstellt, wird durch Microsoft und ActiveX-Technologien (ActiveX

Technologies) bereitgestellt, um Entwicklern und Web-Entwerfern

Mittel zum Aufbauen von dynamischem Inhalt für das Internet und Personal

Computer zu geben. ActiveX weist Werkzeuge zum Entwickeln einer

Animation, einer dreidimensionalen virtuellen Realität, eines

Videos und von anderem Multimediainhalt auf. Die Werkzeuge verwenden

Internet-Standards, arbeiten auf mehreren Plattformen und werden

durch über

100 Firmen unterstützt.

Die Aufbaublöcke

der Gruppe werden als ActiveX-Controls bzw. ActiveX-Steuerungen

bezeichnet, kleine, schnelle Komponenten, die es Entwicklern ermöglichen,

Teile von Software in Hypertext-Markup-Language-Seiten (HTML-Seiten) einzubetten.

ActiveX-Steuerungen

arbeiten mit einer Vielfalt von Programmiersprachen einschließlich Microsoft

Visual C++, Borland Delphi, Microsoft Visual Basic Programmiersystem

und in der Zukunft dem Entwicklungswerkzeug von Microsoft für Java,

dessen Codename "Jakarta" ist. ActiveX-Technologien schließen auch

einen ActiveX-Serverrahmen ein, der es Entwicklern ermöglicht,

Serveranwendungen zu erzeugen. Ein Durchschnittsfachmann erkennt

leicht, dass ActiveX ohne ein übermäßiges Experimentieren

an die Stelle von JAVA gesetzt werden könnte, um die Erfindung in die

Praxis umzusetzen.

-

Ausführliche

Beschreibung

-

Ein

Ausführungsbeispiel

der vorliegenden Erfindung ist ein serverbasierter Rahmen, der eine

komponentenbasierte Architektur nutzt. Mit Bezug auf die 2A weist ein Ausführungsbeispiel der vorliegenden

Erfindung ein Architekturobjekt 200, ein Anwendungsobjekt 202,

ein Benutzerschnittstellenformular 204, eine Benutzerschnittstellensteuerungseinrichtung

bzw. Benutzerschnittstellensteuerungseinheit 206, einen

Clientkomponentenadapter 208, eine COM-Komponentenschnittstelle 210 und

eine Serverkomponente 222 auf.

-

Im

Allgemeinen arbeiten die Komponenten der vorliegenden Erfindung

wie in der 2B gezeigt. In einem Schritt 230 werden

Daten in einem Objekt der Komponente gespeichert. In einem Schritt 232 werden Funktionen,

die das Objekt manipulieren, mit den Objektdaten eingekapselt. Später können in

einem Schritt 234 die gespeicherten Objektdaten unter Nutzung

der Funktionen des Schritts 232 durch andere Komponenten

manipuliert werden.

-

Architekturobjekt

-

Das

Architekturobjekt 200 stellt ein leicht zu verwendendes

Objektmodell bereit, das die Komplexität der Architektur auf dem Client

verschleiert. Das Architekturobjekt 200 stellt rein technische

Dienste bereit und enthält

nicht irgendeine Geschäftslogik

oder irgendeinen Funktionscode. Es wird auf dem Client als der einzige Zugriffspunkt

für alle

Architekturdienste verwendet.

-

Auf

der Serverseite wird das Architekturobjekt 200 durch einen

Satz von in Standard-VB-Modulen enthaltenen globalen Funktionen

unterstützt.

-

Das

Architekturobjekt 200 ist für ein Bereitstellen aller Clientarchitekturdienste

(das heißt

Codetabellenzugriff, Fehlerprotokollierung usw.) und eines einzelnen

Eingangspunkts für

Architekturdienste verantwortlich. Das Architekturobjekt ist auch

dafür verantwortlich,

es der Architektur zu ermöglichen,

dass sie als eine autonome Einheit vorhanden ist, so dass es ermöglicht wird,

interne Änderungen

an der Architektur mit minimalen Auswirkungen auf die Anwendung

auszubilden.

-

Das

Architekturobjekt 200 stellt eine Codeverwaltungseinheit,

ein Clientprofil, eine Textverwaltungseinheit, eine ID-Verwaltungseinheit,

eine Registrierdatenbankverwaltungseinheit, eine Protokollverwaltungseinheit,

eine Fehlerverwaltungseinheit und eine Sicherheitsverwaltungseinheit

bereit. Die Codeverwaltungseinheit liest Codes aus einer lokalen

Datenbank auf dem Client, führt

die Codes in Objekte und macht sie für die Anwendung verfügbar. Das

Clientprofil stellt Informationen über den derzeit angemeldeten

Benutzer bereit. Die Textverwaltungseinheit stellt verschiedene

Textmanipulationsdienste wie beispielsweise ein Suchen und Ersetzen

bereit. Die ID-Verwaltungseinheit erzeugt eindeutige IDs und Zeitstempel.

Die Registrierdatenbankverwaltungseinheit kapselt einen Zugriff

auf die Systemregistrierdatenbank ein. Die Protokollverwaltungseinheit

schreibt Fehler- oder Informationsnachrichten in das Nachrichtenprotokoll.

Die Fehlerverwaltungseinheit stellt einen leichten Weg zum Speichern

bzw. Sichern und Neuvorbringen eines Fehlers bereit. Und die Sicherheitsverwaltungseinheit

bestimmt, ob der derzeitige Benutzer zum Durchführen gewisser Aktionen autorisiert ist

oder nicht.

-

Anwendungsobjekt

-

Das

Anwendungsobjekt 202 hat ein Verfahren zum Einleiten jeder

Geschäftsoperation

in der Anwendung. Es verwendet ein spätes Binden zum Instanziieren

von Ziel-UI-Steuerungseinheiten,

um eine Autonomie zwischen Fenster bereitzustellen. Dies ermöglicht es

verschiedenen Steuerungseinheiten, das Anwendungsobjekt 202 ohne

ein statisches Verknüpfen

mit jeder UI-Steuerungseinrichtung bzw. UI-Steuerungseinheit in der

Anwendung zu verwenden.

-

Wenn

es eine UI-Steuerungseinheit öffnet,

ruft das Anwendungsobjekt 202 die Architekturinitialisierungs-,

Klasseninitialisierungs- und Formularinitialisierungsmitgliedsfunktionen

auf.

-

Das

Anwendungsobjekt 202 hält

eine Liste von jedem aktiven Fenster, so dass es die Anwendung in dem

Fall eines Fehlers schließen

bzw. ausschalten kann. Wenn ein Fenster sich schließt, teilt

es dies dem Anwendungsobjekt 202 mit und wird aus der Liste

von aktiven Fenstern des Anwendungsobjekts 202 entfernt.

-

Das

Anwendungsobjekt 202 ist für ein Instanziieren jeder UI-Steuerungseinheit 206,

ein Leiten von Daten/Geschäftskontext

zu der Ziel-UI-Steuerungseinheit 206 und ein Aufrufen von

Standarddiensten wie beispielsweise Steuerungseinheit initialisieren,

Formular initialisieren und Architektur initialisieren verantwortlich. Das

Anwendungsobjekt 202 verfolgt auch, welche Fenster aktiv

sind, so dass es den Ausschaltprozess koordinieren kann.

-

UI-Formular

-

Die

primäre

Verantwortlichkeit des UI-Formulars 204 besteht darin,

wichtige Ereignisse zu seiner Steuerungseinheit 206 weiterzuleiten.

Es bleibt größtenteils

unintelligent und enthält

so wenig Logik wie möglich. Die

meisten Ereignishandhabungseinheiten bei dem Formular delegieren

die Arbeit einfach, indem sie Verfahren auf der Steuerungseinheit 206 des

Formulars aufrufen.

-

Das

UI-Formular 204 gibt seine eigenen Steuerungen nie frei

oder sperrt sie, sondern bittet seine Steuerungseinheit 206,

es stattdessen zu tun. Eine Logik ist nur dann in dem UI-Formular 204 enthalten,

wenn sie eine sehr einfache Feldmaskierung oder kleinere visuelle

Details umfasst.

-

Das

UI-Formular 204 präsentiert

eine leicht zu verwendende, graphische Schnittstelle für den Benutzer

und informiert seine Steuerungseinheit 206 über wichtige

Benutzeraktionen. Das UI-Formular 204 kann auch eine grundlegende

Datenvalidierung (zum Beispiel eine Datentypvalidierung) durch eine

Eingabemaskierung bereitstellen. Darüber hinaus ist das UI-Formular

für ein

intelligentes Ändern

seiner Größe, ein

Starten einer kontextempfindlichen Hilfe und ein Ausladen von sich

selbst verantwortlich.

-

Benutzerschnittstellensteuerungseinheit

-

Jede

UI-Steuerungseinheit 206 weist einen Satz von Standardverfahren

zur Initialisierung, zum Freigeben und zum Sperren von Steuerungen

bei seinem UI-Formular 204, zum Validieren von Daten in

dem Formular, zum Gewinnen von Daten aus dem UI-Formular 204 und

zum Ausladen des UI-Formulars 204 auf.

-

UI-Steuerungseinheiten 206 enthalten

die Mehrheit der Logik zum Manipulieren von Geschäftsobjekten 207 und

Verwalten des Aussehens ihres UI-Formulars 204. Falls ihr

Formular nicht nur zum Lesen ist, verfolgt die UI-Steuerungseinheit 206 auch,

ob sich Daten in dem UI-Formular 204 geändert haben

oder nicht, um unnötige

Datenbankschreibvorgänge

zu vermeiden, wenn der Benutzer sich entscheidet, zu sichern. Darüber hinaus

verfolgen Steuerungseinheiten von Hilfsfenstern (wie dem Dateispeicherungsdialogfeld

in Microsoft Word) ihre aufrufende UI-Steuerungseinheit 206,

so dass sie es mitteilen können,

wenn sie zum Schließen

bereit sind.

-

Die 2C zeigt ein Flussdiagramm, das darstellt, wie

die UI-Steuerungseinheit bei einem Ausführungsbeispiel der vorliegenden

Erfindung arbeitet. In einem Schritt 236 werden durch einen

Benutzer Daten in einem UI-Formular eingetragen. In einem Schritt 238 interpretiert

die UI-Steuerungseinheit

die in das UI-Formular eingetragenen Daten. In einem Schritt 240 platziert

die UI-Steuerungseinheit

die passenden Daten in einem später

zu nutzenden und wiederzugewinnenden Geschäftsobjekt.

-

Eine

UI-Steuerungseinheit 206 definiert eine logische Arbeitseinheit

(LUW bzw. Logical Unit of Work). Falls eine LUW mehr als eine UI-Steuerungseinheit 206 umfasst,

wird die LUW als ein getrenntes Objekt realisiert.

-

Die

UI-Steuerungseinheit 206 ist für ein Handhaben von durch den

mit dem UI-Formular 204 interagierenden Benutzer erzeugten

Ereignissen und ein Bereitstellen einer komplexen Feldvalidierung

und einer feldüberschreitenden

Validierung in einer logischen Arbeitseinheit verantwortlich. Die

UI-Steuerungseinheit 206 enthält auch die Logik zum Interagieren

mit Geschäftsobjekten 207 und

erzeugt nötigenfalls

neue Geschäftsobjekte 207.

Schließlich

interagiert die UI-Steuerungseinheit 206 zum

Hinzufügen,

Wiedergewinnen, Modifizieren oder Löschen von Geschäftsobjekten 207 mit

Clientkomponentenadaptern 208 und handhabt alle Fehler

auf der Clientseite.

-

Geschäftsobjekte

-

Die

primäre

Funktionalität

des Geschäftsobjekts

(BO bzw. Business Object) 207 besteht darin, als ein Datenhalter

zu fungieren, der es ermöglicht,

Daten unter Verwendung eines objektbasierten Programmiermodells

quer über

Benutzerschnittstellensteuerungseinheiten 206 gemeinsam

zu nutzen.

-

BOs 207 führen eine

Validierung bei ihren Attributen durch, da sie dazu eingerichtet

werden, die Integrität

der Informationen, die sie enthalten, aufrechtzuerhalten. BOs 207 zeigen

auch andere Verfahren als Zugreifer bzw. Accessoren zum Manipulieren

ihrer Daten, wie beispielsweise Verfahren zum Ändern des Lebenszykluszustands

eines BOs 207 oder zum Ableiten des Werts eines berechneten

Attributs.

-

In

vielen Fällen

wird ein BO 207 seine eigene Tabelle in der Datenbank und

sein eigenes Fenster für Betrachtungs- oder Bearbeitungsoperationen

haben.

-

Geschäftsobjekte 207 enthalten

Informationen über

eine einzelne Geschäftseinheit

und erhalten die Integrität

der Informationen aufrecht. Das BO 207 kapselt Geschäftsregeln,

die zu der einzelnen Geschäftseinheit

gehören,

ein und erhält

Beziehungen mit anderen Geschäftsobjekten

aufrecht (zum Beispiel enthält

ein Anspruch eine Sammlung von Ergänzungen). Schließlich stellt

das BO 207 sich auf den Status der Informationen, die es

enthält,

beziehende zusätzliche

Eigenschaften bereit (wie beispielsweise ob die Informationen sich

geändert

haben oder nicht), stellt nötigenfalls

eine Validierung von neuen Daten bereit und berechnet Attribute,

die aus anderen Attributen abgeleitet werden (wie beispielsweise

einen vollen Namen, der aus einem Vornamen, einer mittleren Initiale

und einem Nachnamen abgeleitet wird).

-

Clientkomponentenadapter

-

Clientkomponentenadapter

(CCAs) 208 sind für

ein Wiedergewinnen, ein Hinzufügen,

ein Aktualisieren und ein Löschen

von Geschäftsobjekten

in der Datenbank verantwortlich. CCAs 208 verbergen das

Speicherformat und den Ort von Daten vor der UI-Steuerungseinheit 206.

Die UI-Steuerungseinheit 206 sorgt sich nicht darum, wo

oder wie Objekte gespeichert sind, da der CCA 208 sich

darum kümmert.

-

Der

CCA 208 führt

in durch den Server zurückgegebenen

Datensatzgruppen enthaltene Daten in Geschäftsobjekte 207. CCAs 208 maskieren

alle Fernanforderungen von der UI-Steuerungseinheit 206 an

eine spezifische Komponente und fungieren als ein "Haken" ("hook") für Dienste

wie beispielsweise eine Datenkomprimierung und eine Datenverschlüsselung.

-

COM-Komponentenschnittstelle

-

Eine

COM-Komponentenschnittstelle (CCI) 210 ist ein "Vertrag" für durch

eine Komponente bereitgestellte Dienste. Durch ein "Realisieren" einer Schnittstelle

(CCI) 210 verspricht eine Komponente, alle die durch die

CCI 20 definierten Dienste bereitzustellen.

-

Die

CCI 210 ist keine physische Einheit (weshalb sie mit einer

gestrichelten Linie dargestellt ist). Der einzige Grund für ihr Vorhandensein

besteht darin, die Weise zu definieren, in der eine Komponente sich

für andere

Objekte zeigt. Sie weist die Signaturen oder Kopfteile aller der öffentlichen

Eigenschaften oder Verfahren, die eine Komponente bereitstellen

wird, auf.

-

Zum

Realisieren einer CCI 210 zeigt eine Serverkomponente einen

Satz von speziell genannten Verfahren, ein Verfahren für jedes

bei der Schnittstelle definierte Verfahren. Diese Verfahren sollten

nichts tun außer

die Anforderung an ein privates Verfahren auf der Komponente, das

die reale Arbeit tun wird, zu delegieren.

-

Die

CCI 210 definiert einen Satz von durch eine Komponente

bereitgestellten zugehörigen

Diensten. Die CCI ermöglicht

es jeder Komponente, sich hinter der Schnittstelle zu "verbergen", um die durch die

Schnittstelle definierten Dienste durch ein "Realisieren" der Schnittstelle durchzuführen.

-

Serverkomponente

-

Serverkomponenten 222 sind

grobkörnig

und transaktionsorientiert. Sie sind für eine maximale Effizienz entworfen.

-

Serverkomponenten 222 kapseln

den ganzen Zugriff auf die Datenbank ein und definieren Geschäftstransaktionsgrenzen.

Darüber

hinaus sind Serverkomponenten 222 dafür verantwortlich, sicherzustellen,

dass Geschäftsregeln

während

Datenzugriffsoperationen Folge geleistet wird.

-

Eine

Serverkomponente 222 führt

Datenzugriffsoperationen im Auftrag von CCAs 208 oder anderen Komponenten

durch und nimmt durch ein Kommunizieren mit anderen Serverkomponenten 222 an

sich über Serverkomponenten 222 erstreckenden

Transaktionen teil. Die Serverkomponente 222 ist durch

mehrere Eingangspersönlichkeiten

(front end personalities) (zum Beispiel aktive Serverseiten) zugänglich und

enthält

eine zum Aufrechterhalten der Integrität von Daten in der Datenbank

entworfene Geschäftslogik.

-

Die 2D zeigt ein Flussdiagramm, das die Interaktionen

zwischen dem CCA, der CCI und der Serverkomponente gemäß einem

Ausführungsbeispiel

der vorliegenden Erfindung darstellt. In einem Schritt 242 wird

eine Anforderung zum Platzieren von durch einen Client erzeugten

Daten in der Serverdatenbank ausgebildet. In einem Schritt 244 werden

die Daten unter Nutzung einer CCI 210 zu der Serverkomponente 222 transferiert.

In einem Schritt 246 speichert die Serverkomponente 222 die

Daten in der Serverdatenbank.

-

GESCHÄFTSREGELPLATZIERUNG

-

Überblick

-

Die

Verteilung von Geschäftsregeln

quer über

Reihen bzw. Ränge

(tiers) der Anwendung beeinflusst direkt die Robustheit und Leistung

des Systems als Ganzes. Geschäftsregeln

können

in die folgenden Abschnitte kategorisiert werden: Beziehungen, Berechnungen

und Geschäftsereignisse.

-

Beziehungen

zwischen Geschäftsobjekten

-

Geschäftsobjekte 207 sind

dafür verantwortlich,

andere Geschäftsobjekte 207,

mit denen sie verbunden sind, zu kennen.

-

Beziehungen

zwischen BOs 207 werden durch den CCA 208 während des

Führungsprozesses

aufgebaut. Wenn zum Beispiel ein CCA 208 ein Anspruchs-BO 207 aufbaut,

wird er nötigenfalls

auch die Sammlung von Ergänzungen

aufbauen.

-

Berechnete

Geschäftsdaten

-

Auf

Attributen des Geschäftsobjekts 207 basierende

Berechnungen umfassende Geschäftsregeln sind

in den Geschäftsobjekten 207 selbst

codiert. Ein voller Name eines Teilnehmers ist ein gutes Beispiel

für ein

berechnetes Attribut. Statt die Steuerungseinheiten zu zwingen,

jedes Mal, wenn sie den vollen Namen anzeigen möchten, den Vornamen, die mittlere

Initiale und den Nachnamen zu verketten, wird ein berechnetes Attribut,

das diese Logik durchführt,

auf dem Geschäftsobjekt

gezeigt. Auf diese Weise muss der Code zum Zusammensetzen des vollen

Namens nur einmal geschrieben werden und kann durch viele Steuerungseinheiten 206 verwendet

werden.

-

Ein

anderes Beispiel für

ein berechnetes Attribut ist das Anzeigedatum einer wiederholten

Aufgabe. Wenn eine Aufgabe mit einer Wiederholungsregel abgeschlossen

wird, muss ein neues Anzeigedatum bestimmt werden. Dieses Anzeigedatum

wird basierend auf dem Datum, an dem die Aufgabe abgeschlossen wurde,

und der durch die Wiederholungsregel definierten Frequenz der Wiederholung

berechnet. Die Logik zum Berechnen des neuen Anzeigedatums in das

Aufgaben-BO 207 zu legen stellt sicher, dass sie nur einmal codiert

wird.

-

Antworten

auf Geschäftsereignisse

-

Geschäftsregeln,

die sich auf Systemereignisse beziehen und keine Benutzerinteraktion

umfassen, werden auf den Serverkomponenten durchgeführt.

-

Ein

Abschluss einer Aufgabe ist ein größeres Ereignis in dem System.

Wenn eine Aufgabe abgeschlossen wird, stellt das System zuerst sicher,

dass der die Aufgabe abschließende

Ausführende

zu dem Anspruch hinzugefügt

wird. Nachdem die Aufgabe in der Datenbank als abgeschlossen markiert

ist wird daraufhin überprüft, um zu

sehen, ob die Aufgabe eine Wiederholungsregel hat. Falls dem so

ist, wird eine andere Aufgabe erzeugt und zu der Datenbank hinzugefügt. Schließlich wird

die Ereigniskomponente benachrichtigt, da es sein kann, dass die

Aufgabeneinheit auf den Aufgabenabschluss reagieren muss.

-

Es

wird das Szenario in Betracht gezogen, dass die Logik zum Durchführen dieser

Regel auf der UI-Steuerungseinheit 206 platziert wäre.

-

Die

Steuerungseinheit 206 ruft die Ausführendenkomponente auf, um zu

sehen, ob der die Aufgabe abschließende Ausführende zu dem Anspruch hinzugefügt worden

ist. Wenn der Ausführende

nicht zu dem Anspruch hinzugefügt

worden ist, dann ruft die Steuerungseinheit 206 die Ausführendenkomponente

wieder auf, um ihn hinzuzufügen.

-

Als

Nächstes

ruft die Steuerungseinheit 206 die Aufgabenkomponente auf,

um die Aufgabe in der Datenbank als abgeschlossen zu markieren.

Falls die Aufgabe eine Wiederholungsregel hat, berechnet die Steuerungseinheit 206 das

Datum, an dem die Aufgabe neu anzuzeigen ist, und ruft die Aufgabenkomponente

wieder auf, um eine neue Aufgabe hinzuzufügen. Zum Schluss ruft die Steuerungseinheit 206 die

Ereigniskomponente auf, um die Aufgabeneinheit von dem Aufgabenabschluss

zu benachrichtigen.

-

Die

vorstehende Realisierung erfordert in ihrem schlechtesten Fall fünf Netzumläufe. Darüber hinaus muss

jede andere Steuerungseinheit 206 oder Serverkomponente 222,

die eine Aufgabe abschließen

möchte, diese

Logik nochmals codieren. Ein Durchführen dieser Regel in der Aufgabenserverkomponente 222 verringert

die Anzahl von Netzumläufen

und beseitigt die Notwendigkeit, die Logik mehr als einmal zu codieren.

-

Antworten

auf Benutzerereignisse

-

Alle

Antworten auf Benutzerereignisse werden durch die Steuerungseinheit 206 koordiniert.

Die Steuerungseinheit 206 ist für Aktionen wie beispielsweise

ein Freigeben oder Sperren von Steuerungen bei seinem Formular,

ein Anfordern einer Autorisierung von der Sicherheitskomponente

oder ein Ausbilden von Aufrufen zu dem CCA 208 verantwortlich.

-

Autorisierung

-

Die

ganze Logik zum Gewähren

einer Autorisierung ist im Innern der Sicherheitskomponente eingekapselt.

-

Steuerungseinheiten 206 und

Komponenten 222 müssen

die Sicherheitskomponente fragen, ob der derzeitige Benutzer zum

Ausführen

gewisser Geschäftsoperationen

in dem System autorisiert ist. Die Sicherheitskomponente wird gemäß einer

vordefinierten Sicherheitslogik ja oder nein antworten.

-

-

-

FENSTERVERARBEITUNGSRAHMEN

-

Der

Vorgabefensterrahmen stellt eine Vorgabefensterverarbeitung für jedes

in dem System enthaltene Fenster bereit. Diese Vorgabeverarbeitung

unterstützt

den Entwickler bei einem Entwickeln von robusten, wartbaren UIs,

standardisiert gemeinsame Prozesse (wie beispielsweise eine Formularinitialisierung)

und erleichtert eine glatte Integration mit Architekturdiensten.

-

Die 3 zeigt

den Lebenszyklus einer typischen Benutzerschnittstelle und die Standardverfahren, die

zu dem Fensterverarbeitungsrahmen 300 gehören.

-

Der

Fensterverarbeitungsrahmen 300 umfasst das Folgende:

Fensterinitialisierung 302;

Fenstersicherungsverarbeitung 304;

Fenstersteuerungszustandsverwaltung 306;

Fensterdatenvalidierung 308;

Fensterausschaltverarbeitung 310.

-

Fensterinitialisierungsverarbeitung 302:

Nach einem Erzeugen einer Steuerungseinheit 206 für das gewünschte Fenster

ruft das Anwendungsobjekt 202 einen Satz von Standardinitialisierungsfunktionen

auf der Steuerungseinheit 206 auf, bevor das Formular 204 für den Benutzer

angezeigt wird. Ein Standardisieren dieser Funktionen macht die

UIs überall

in der Anwendung homogener, während

eine gute Funktionszerlegung gefördert

wird.

-

Fenstersicherungsverarbeitung 304:

Zu jeder Zeit, zu der ein Benutzer einen beliebigen Formulartext aktualisiert

oder ein Element zu einem Listenfeld hinzufügt, markiert die UI-Steuerungseinheit 206 das

Formular als "dirty" bzw. "schmutzig". Dies ermöglicht es

der UI-Steuerungseinheit 206,

zu bestimmen, ob Daten sich geändert

haben, wenn das Formular sich schließt, und den Benutzer zum Übertragen

oder Verlieren seiner Änderungen

aufzufordern.

-

Fenstersteuerungszustandsverwaltung 306:

Ein Freigeben und Sperren von Steuerungen und Menüoptionen

ist ein sehr komplexer Teil des Aufbauens einer UI. Die Logik, die

den Zustand von Steuerungen modifiziert, ist zur Wartbarkeit an

einer einzelnen Stelle eingekapselt.

-

Fensterdatenvalidierung 308:

Wann immer sich in einem Formular Daten ändern, können Validierungsregeln gebrochen

werden. Die Steuerungseinheit ist dazu in der Lage, die Änderungen

zu erfassen, die Daten zu validieren und den Benutzer zum Korrigieren

von ungültigen

Einträgen

aufzufordern.

-

Fensterausschaltverarbeitung 310:

Der Fensterausschaltrahmen stellt einen klaren Beendungsweg für jede UI

in dem Fall eines Fehlers bereit. Dies verringert das Risiko von

Speicherlecks und allgemeinen Schutzverletzungen.

-

Vorteile

-

Standardisierte

Verarbeitung: Ein Standardisieren der Fensterverarbeitung erhöht die Homogenität der Anwendung.

Dies stellt sicher, dass alle Fenster in der Anwendung für die Endbenutzer

in einer konsistenten Art und Weise funktionieren, was bewirkt,

dass die Anwendung leichter zu verwenden ist. Es verkürzt auch die

Lernkurve für

Entwickler und erhöht

die Wartbarkeit, da alle Fenster in einer konsistenten Art und Weise codiert

sind.

-

Vereinfachte

Entwicklung: Entwickler können

die in dem Fensterverarbeitungsrahmen dokumentierten besten Praktiken

wirksam einsetzen, um erfolgreiche Entwurfs- und Codierungsentscheidungen zu treffen. Darüber hinaus

stellt eine Hülle

bzw. Shell einen "konservierten" ("canned") Code bereit, der

Entwicklern während

der Codierungsanstrengung einen Vorsprung gibt.

-

Geschichtete

Architektur: Da mehrere Architekturmodule eine standardisierte Verarbeitung

für jedes Anwendungsfenster

bereitstellen, kann die Kernlogik für jedes Systemfenster geändert werden,

indem einfach Modifikationen bei einer einzelnen Prozedur ausgebildet

werden.

-

Fensterinitialisierung 302

-

Zum Öffnen eines

neuen Fensters erzeugt das Anwendungsobjekt 202 die Steuerungseinheit 206 des Zielfensters

und ruft eine Folge von Verfahren auf der Steuerungseinheit 206 auf,

um sie zu initialisieren. Das Aufrufen dieser Verfahren, ArchInitClass,

InitClass, InitForm und ShowForm, ist nachstehend veranschaulicht.

-

ArchInitClass

-

Der

Hauptzweck der ArchInitClass-Funktion besteht darin, der Zielsteuerungseinheit 206 mitzuteilen, wer

sie aufruft. Das Anwendungsobjekt 202 "führt

die Einführungen

aus", indem es eine

Bezugnahme auf sich selbst und eine Bezugnahme auf die aufrufende

Steuerungseinheit 206 zu der Zielsteuerungseinheit 206 leitet. Darüber hinaus

dient es als ein Haken in die Steuerungseinheit 206 zum

Hinzufügen

von Architekturfunktionalität

in der Zukunft.

-

-

InitClass

-

Diese

Funktion stellt einen Weg für

das Anwendungsobjekt 202 zum Zuweisen irgendwelcher Daten zu

der Zielsteuerungseinheit 206, die sie zum Ausführen ihrer

Verarbeitung benötigt,

bereit. An diesem Punkt kann die Zielsteuerungseinheit 206 bestimmen,

in welcher "Betriebsart" sie sich befindet.

Typische Formularbetriebsarten schließen eine Hinzufügungsbetriebsart,

eine Bearbeitungsbetriebsart und eine Betrachtungsbetriebsart ein.

Falls das Fenster sich in der Hinzufügungsbetriebsart befindet,

erzeugt es bei diesem Verfahren ein neues BO 207 des passenden

Typs.

-

-

-

InitForm

-

Die

InitForm-Prozedur jeder Steuerungseinheit 206 koordiniert

eine Initialisierung des Formulars 204, bevor es angezeigt

wird. Da die Initialisierung häufig

ein Prozess mit mehreren Schritten ist, erzeugt InitForm das Fenster

und delegiert daraufhin den Großteil

der Initialisierungslogik an Helferverfahren, die jeweils einen einzigen

Zweck haben, um den Regeln der guten Funktionszerlegung zu folgen.

Zum Beispiel ist die Logik zum Bestimmen des Zustands eines Formulars 204 basierend

auf Benutzeraktionen und relevanten Sicherheitsbeschränkungen

und zum Bewegen zu dem Zustand in dem BestimmeFormularZustand-Verfahren

bzw. DetermineFormState-Verfahren eingekapselt.

-

-

PopulateForm

-

PopulateForm

ist ein privates Verfahren, das für ein Füllen des Formulars mit Daten

während

der Initialisierung verantwortlich ist. Es wird durch das InitForm-Verfahren

genau einmal aufgerufen. PopulateForm wird zum Füllen von Kombinationsfeldern

in einem Formular204, zum Gewinnen der Details eines Objekts

für ein

Bearbeitungsfenster oder zum Anzeigen von Objekten, die bereits

durch den Benutzer ausgewählt

worden sind, wie bei dem folgenden Beispiel verwendet.

-

-

ShowForm

-

Das

ShowForm-Verfahren zentriert das neu initialisierte Formular 204 einfach

und zeigt es an.

-

-

-

Fenstersteuerungszustandsverwaltung 306

-

Es

ist häufig

notwendig, Steuerungen in einem Formular 204 im Ansprechen

auf Benutzeraktionen freizugeben oder zu sperren. Dieser Abschnitt

beschreibt die durch die komponentenbasierte Architektur für MTS (CBAM)

zum wirkungsvollen Verwalten dieses Prozesses angewendeten Muster.

-

Formularbetriebsart

-

Es

ist hilfreich, zwischen einer Formularbetriebsart und einem Formularzustand

zu unterscheiden. Eine Formularbetriebsart gibt den Grund dafür, dass

das Formular 204 aufgerufen worden ist, an. Häufig werden

Formulare 204 für

mehr als einen Zweck verwendet. Ein übliches Beispiel ist die Verwendung

des gleichen Formulars zum Betrachten, zum Hinzufügen und

zum Bearbeiten eines speziellen Typs von Objekt wie beispielsweise

einer Aufgabe oder einem Anspruch. In diesem Fall würden die

Betriebsarten des Formulars Betrachten, Hinzufügen und Aktualisieren einschließen.

-

Die

Betriebsarten eines Formulars 204 werden auch dazu verwendet,

auf der Zugriffsstufe des derzeitigen Benutzers basierenden Sicherheitsbeschränkungen

zu entsprechen. Zum Beispiel ist die Aufgabenbibliothek ein Fenster,

das einen Zugriff auf Aufgabenvorlagen basierend auf der Rolle des

derzeitigen Benutzers begrenzt. Sie kann eine Bibliothekarsbetriebsart

und eine Nichtbibliothekarsbetriebsart haben, um die Tatsache widerzuspiegeln,

dass es einem Nichtbibliothekarsbenutzer nicht erlaubt werden kann,

Aufgabenvorlagen zu bearbeiten. Auf diese Weise helfen Betriebsarten

dabei, der Anforderung Geltung zu verschaffen, dass gewisse Steuerungen

in dem Formular 204 gesperrt bleiben, sofern der Benutzer

nicht eine gewisse Zugriffsstufe hat.

-

Es

ist nicht immer für

ein Formular 204 notwendig, eine Betriebsart zu haben;

ein Formular könnte

so einfach sein, dass es nur eine Betriebsart – die Vorgabebetriebsart – haben

würde.

Selbst wenn es nicht unmittelbar notwendig ist, kann es in diesem

Fall vorteilhaft sein, das Formular "betriebsartbewusst" ("mode-aware") auszubilden, so

dass es leicht erweitert werden kann, sollte der Bedarf entstehen.

-

Formularzustand

-

Ein

Formular 204 wird eine Anzahl von verschiedenen Zuständen für jede Betriebsart

haben, wobei ein Zustand eine eindeutige Kombination von freigegebenen/gesperrten,

sichtbaren/unsichtbaren Steuerungen ist. Wenn ein Formular 204 sich

zu einem anderen Zustand bewegt, wird zumindest eine Steuerung freigegeben

oder gesperrt oder auf irgendeine Weise modifiziert.

-

Ein

Hauptunterschied zwischen der Formularbetriebsart und dem Formularzustand

besteht darin, dass die Betriebsart bestimmt wird, wenn die Steuerungseinheit 206 initialisiert

wird, und konstant bleibt, bis die Steuerungseinheit 206 endet.

Der Zustand wird bestimmt, wenn das Fenster sich initialisiert,

aber wird im Ansprechen auf Benutzeraktionen ständig neu ausgewertet.

-

Handhaben

von UI-Ereignissen

-

Wenn

der Wert einer Steuerung in dem Formular 204 sich ändert, ist

es notwendig, den Zustand der Steuerungen in dem Formular (ob sie

freigegeben/gesperrt oder sichtbar/unsichtbar sind oder nicht usw.)

neu auszuwerten. Falls ein Ändern

des Werts einer Steuerung bewirken könnte, dass der Zustand einer

zweiten Steuerung sich ändert,

wird eine Ereignishandhabungseinheit für das passende Ereignis der

ersten Steuerung geschrieben.

-

Die

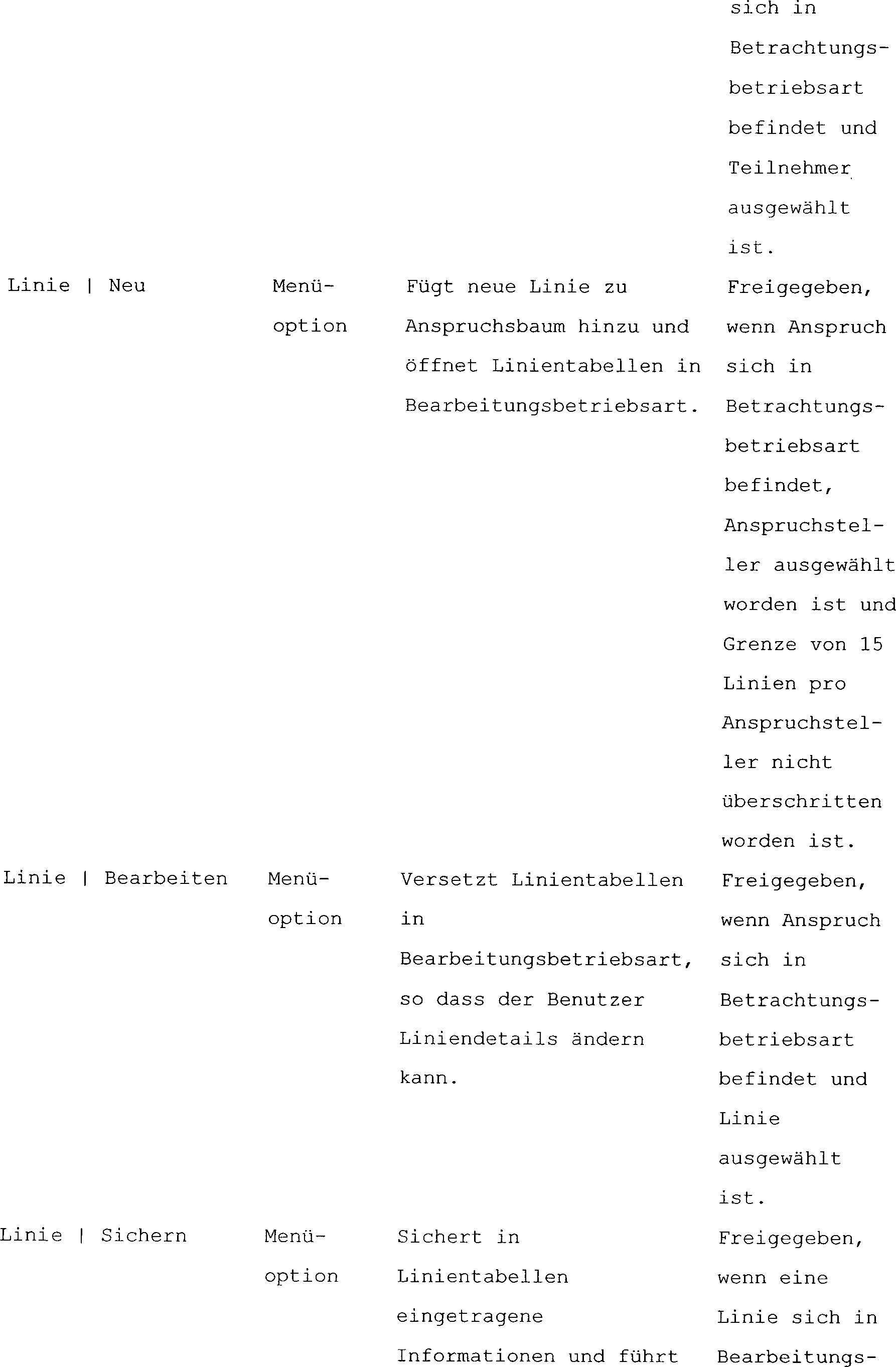

folgende Tabelle listet gemeinsame Steuerungen und die Ereignisse,

die ausgelöst

werden, wenn ihr Wert sich ändert,

auf.

-

-

Die

Ereignishandhabungseinheit ruft das DetermineFormState-Verfahren

auf der Steuerungseinheit 206 auf.

-

Einstellen

des Zustands von Steuerungen

-

Es

ist wesentlich für

eine Wartbarkeit, dass der Prozess des Einstellens des Zustands

von Steuerungen von dem Prozess zum Einstellen der Werte der Steuerungen

getrennt ist. Das DetermineFormState-Verfahren auf der Steuerungseinheit 206 erzwingt

diese Trennung zwischen einem Einstellen des Zustands von Steuerungen

und einem Einstellen ihrer Werte.

-

DetermineFormState

ist das einzige Verfahren, das den Zustand jeder der Steuerungen

in dem Formular 204 modifiziert. Da Steuerungszustandsanforderungen

so komplex sind und so weit variieren, ist dies die einzige durch

den Architekturrahmen ausgebildete Beschränkung.

-

Nötigenfalls

werden Parameter zu der DetermineFormState-Funktion geleitet, um als "Hinweise" oder "Anhaltspunkte" zum Bestimmen des

neuen Zustands des Formulars 204 zu fungieren. Für komplexe

Formulare ist es hilfreich, die DetermineFormState-Funktion in eine

Anzahl von Helferfunktion, die jeweils eine Gruppe von zugehörigen Steuerungen

in dem Formular handhaben oder das Formular 204 zu einem

anderen Zustand bewegen, zu zerlegen.

-

Beispiel

-

Das

Bearbeitungs-/Hinzufügungs-/Betrachtungsaufgabenfenster

hat drei Betriebsarten: Bearbeiten, Hinzufügen und Betrachten. In der

Hinzufügungsbetriebsart

ist alles in dem Formular bearbeitbar. Ein paar Details werden in

der Bearbeitungsbetriebsart gesperrt bleiben, da sie nur einmal

eingestellt werden sollten, wenn die Aufgabe hinzugefügt wird.

In sowohl der Hinzufügungsbetriebsart

als auch der Bearbeitungsbetriebsart kann die Wiederholungsregel

bearbeitet werden. Ein Freigeben eines Bearbeitens der Wiederholungsregel sperrt

immer das manuelle Bearbeiten der Fälligkeits- und Anzeigedaten

der Aufgabe. In der Betrachtungsbetriebsart sind nur die Kategorie

Kombinationsfeld und privates Ankreuzfeld freigegeben.

-

-

-

-

Fensterdatenvalidierung 308

-

Die

Fensterdatenvalidierung ist der Prozess, durch den Daten in dem

Fenster hinsichtlich Fehlern, Inkonsistenzen und einer richtigen

Formatierung untersucht werden. Es ist um der Konsistenz willen

wichtig, diesen Prozess bei allen Fenstern der Anwendung ähnlich oder

identisch zu realisieren.

-

Typen der

Validierung

-

Eingabemaskierung

-

Die

Eingabemaskierung ist die erste Verteidigungslinie. Sie umfasst

eine Reihenuntersuchung (üblicherweise

Zeichen für

Zeichen) der Daten, wie sie eingetragen werden, um den Benutzer

sogar daran zu hindern, ungültige

Daten einzutragen. Die Eingabemaskierung kann programmatisch oder über ein

spezielles maskiertes Textfeld ausgeführt werden, jedoch befindet

sich die Logik immer in dem Formular und wird aufgerufen, wann immer

ein maskiertes Feld sich ändert.

-

Einzelfeldbereichsüberprüfung

-

Die

Einzelfeldbereichsüberprüfung bestimmt

die Gültigkeit

des Werts eines Felds in dem Formular durch ein Vergleichen desselben

mit einem Satz von gültigen

Werten. Die Einzelfeldbereichsüberprüfung kann über ein

Kombinationsfeld, eine Drehschaltfläche oder programmatisch in

dem Formular ausgeführt

werden und wird aufgerufen, wann immer sich das bereichsüberprüfte Feld ändert.

-

Feldüberschreitende

Validierung

-

Die

feldüberschreitende

Validierung vergleicht die Werte von zwei oder mehr Feldern, um

zu bestimmen, ob eine Validierungsregel erfüllt oder gebrochen wird, und

tritt gerade vor einem Sichern (oder einem Suchen) auf. Die feldüberschreitende

Validierung kann auf der Steuerungseinheit 206 oder dem

Geschäftsobjekt 207 ausgeführt werden,

jedoch ist es vorzuziehen, die Logik auf dem Geschäftsobjekt 207 zu

platzieren, wenn die Validierungslogik durch mehrere Steuerungseinheiten 206 gemeinsam

genutzt werden kann.

-

Ungültige Daten

werden während

des Eingabeprozesses so früh

wie möglich

abgefangen und zurückgewiesen.

Die Eingabemaskierung und die Bereichsüberprüfung stellen die erste Verteidigungslinie

bereit, gefolgt von der feldüberschreitenden

Validierung, wenn das Fenster sichert (oder sucht).

-

Einzelfeldvalidierung

-

Die

ganze Einzelfeldvalidierung wird über eine Sorte von Eingabemaskierung

erreicht. Masken, die Textfeldern beigefügt sind, werden zum Validieren

des Typs oder des Formats von Daten, die eingetragen werden, verwendet.

Kombinationsfelder und Drehschaltflächen können ebenfalls zum Beschränken des

Benutzers auf gültige Wahlmöglichkeiten

verwendet werden. Falls keines von diesen ausreichend ist, kann

eine kleine Menge von Logik auf der Ereignishandhabungseinheit des

Formulars platziert werden, um die Maskierungsfunktionalität wie beispielsweise

ein Halten eines Werts unter einer gewissen Schwelle oder ein Heraushalten

von Apostrophen aus einem Textfeld durchzuführen.

-

Feldüberschreitende

Validierung

-

Wenn

der Benutzer OK oder Sichern anklickt, ruft das Formular das SindFormulardatenGültig bzw.

IsFormDataValid auf der Steuerungseinheit auf, um die feldüberschreitende

Validierung (zum Beispiel verifizieren, dass ein Anfangsdatum kleiner

als ein Enddatum ist durchzuführen.

Falls das Geschäftsobjekt 207 Validierungsregeln

enthält,

kann die Steuerungseinheit 206 ein Verfahren auf dem Geschäftsobjekt 207 aufrufen, um

sich zu vergewissern, dass die Regeln nicht verletzt werden.

-

Falls

ungültige

Daten durch die Steuerungseinheit 206 erfasst werden, wird

sie den Benutzer mit einem Nachrichtenfeld und falls möglich der

Angabe, welches Feld oder welche Felder fehlerhaft sind, benachrichtigen.

Unter keinen Umständen

wird das Fenster eine Validierung durchführen, wenn der Benutzer versucht,

abzubrechen.

-

-

-

Fenstersicherungsverarbeitung 304

-

Die

Fenster-"Sicherungsverarbeitung" umfasst ein Verfolgen

von Änderungen

bei Daten in einem Formular 204 und ein Ansprechen auf

durch den Benutzer eingeleitete Sicherungs- und Abbruchereignisse.

-

Verfolgen

von Änderungen

bei Formulardaten

-

Jedes

Fenster in der CBAM-Anwendung enthält ein Feld in seinem entsprechenden

Steuerungsobjekt, das als der Dirty-Zustandsmerker bzw. Schmutzzustandsmerker

bekannt ist. Der Schmutzzustandsmerker wird auf wahr eingestellt,

wann immer ein Endbenutzer Daten in dem Fenster modifiziert. Dieses

Feld wird durch die UI-Steuerungseinheit 206 abgefragt,

um zu bestimmen, wenn ein Benutzer bei einem Abbruch aufgefordert

werden sollte oder ob bei einer Fensterschließung eine Fernprozedur aufgerufen

werden sollte.

-

Die

Anwendungs-Shell stellt eine Standardverarbeitung für jedes

eine OK- oder Sichern-Schaltfläche enthaltende

Fenster bereit.

-

Sichern

-

Die

Vorgabesicherungsverarbeitung ist in der UI-Steuerungseinheit 206 realisiert

wie folgt:

Die UI-Steuerungseinheit wird benachrichtigt, dass

die OK-Schaltfläche

angeklickt worden ist. Daraufhin überprüft die Steuerungseinheit 206 ihren

Schmutzzustandsmerker. Falls der Zustandsmerker dirty bzw. schmutzig ist,

ruft die Steuerungseinheit 206 das FormularAbfragen-Verfahren

bzw. InterrogateForm-Verfahren zum Wiedergewinnen von Daten aus

dem Formular 204 auf und ruft eine Serverkomponente 222 zum

Speichern des Geschäftsobjekts 207 in

der Datenbank auf. Wenn der Schmutzzustandsmerker nicht eingestellt

ist, dann ist keine Sicherung notwendig. Das Fenster wird daraufhin

geschlossen.

-

Abbrechen

-

Wenn

der Benutzer ein Fenster abbricht, untersucht die UI-Steuerungseinheit 206 unmittelbar

den Schmutzzustandsmerker. Falls der Zustandsmerker auf wahr eingestellt

ist, wird der Benutzer dahingehend aufgefordert, dass seine Änderungen

verloren werden, falls er sich entscheidet, das Fenster zu schließen.

-

Sobald

er aufgefordert ist, kann der Benutzer sich dazu entschließen, das

Schließen

des Fensters fortzusetzen und seine Änderungen zu verlieren, oder

kann sich entscheiden, nicht zu schließen und das Arbeiten fortzusetzen.

-

Fensterausschaltverarbeitung 310

-

In

dem Fall eines Fehlers ist es manchmal notwendig, ein Fenster auszuschalten

oder die ganze Anwendung zu beenden. Es ist entscheidend, dass alle

Fenster dem Ausschaltprozess folgen, um die GPFs zu vermeiden, die

gewöhnlich

mit einem unrichtigen Beenden verbunden sind. Es folgt, wie das

Fenster/die Anwendung ausgeschaltet wird.

-

Ausschaltbereich

-

Der

Bereich des Ausschaltens ist so klein wie möglich. Falls ein Fehler in

einer Steuerungseinheit 206 auftritt, der den Rest der

Anwendung nicht beeinflusst, wird nur das Fenster ausgeschaltet.

Falls ein Fehler auftritt, der die ganze Anwendung gefährdet, ist

ein Weg zum schnellen Schließen

jedes offenen Fensters in der Anwendung vorhanden. Die Fensterausschaltstrategie

ist dazu in der Lage, sich auf beide Typen von Ausschalten einzustellen.

-

Ausschalten

-

Um

zu wissen, welche Fenster ausgeschaltet werden müssen, verfolgt die Architektur,

welche Fenster offen sind. Wann immer das Anwendungsobjekt 202 eine

Steuerungseinheit 206 erzeugt, ruft es seine RegCTLR-Funktion

auf, um die Steuerungseinheit 206 zu einer Sammlung von

offenen Steuerungseinheiten hinzuzufügen. Wann immer ein Fenster

sich schließt,

teilt es desgleichen dem Anwendungsobjekt 202 mit, dass es

sich schließt,

indem es die UnRegCTLR-Funktion

des Anwendungsobjekts 202 aufruft, und das Anwendungsobjekt 202 entfernt

die sich schließende